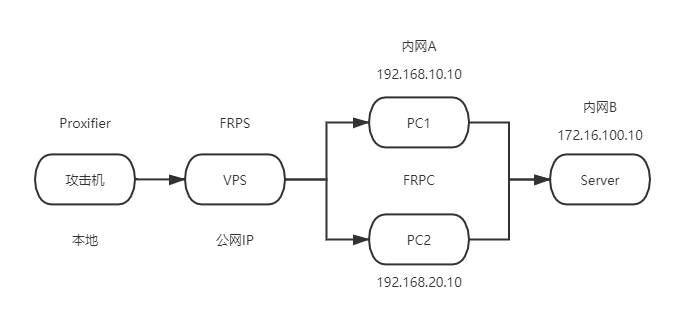

一、实验环境

应用场景:内网有2台以上权限,需要对目标段发起大量扫描,如果单IP入站流量过大,会引起入侵检测系统(IDS)报警,此时可以使用FRP的负载均衡功能规避检测

二、实验步骤

VPS 上启动 Frps

1

Frps.exe -c frps.ini

frps.ini 配置如下

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18[common]

bind_addr = 0.0.0.0

# 监听 7000 端口

bind_port = 7000

# 验证凭据,服务端和客户端的凭据⼀样

auth_token = 123456789

# 日志文件

log_file = ./frps.log

log_level = info

log_max_days = 3

# 允许端口

allow_ports = 1080

# 连接池上限

max_pool_count = 50

# 仪表盘端口、账密

dashboard_port = 7500

dashboard_user = admin

dashboard_pwd = adminPC1 启动 Frpc1,连接 VPS [192.168.10.16(模拟公网)]

1

Frpc1.exe -c frpc1.ini

frpc1.ini 配置如下

1 | [common] |

PC2 启动 Frpc2,连接 VPS [192.168.10.16(模拟公网)]

1

Frpc2.exe -c frpc2.ini

frpc2.ini 配置如下

注意 区别在于 section 必须与 frpc2.ini 的 section 不相同,这里为 [plugin_socks5_2]

1 | [common] |

返回以下信息,说明连接成功

1 | 2020/11/07 22:33:13 [I] [service.go:288] [01608f2e6713a1e6] login to server succ |

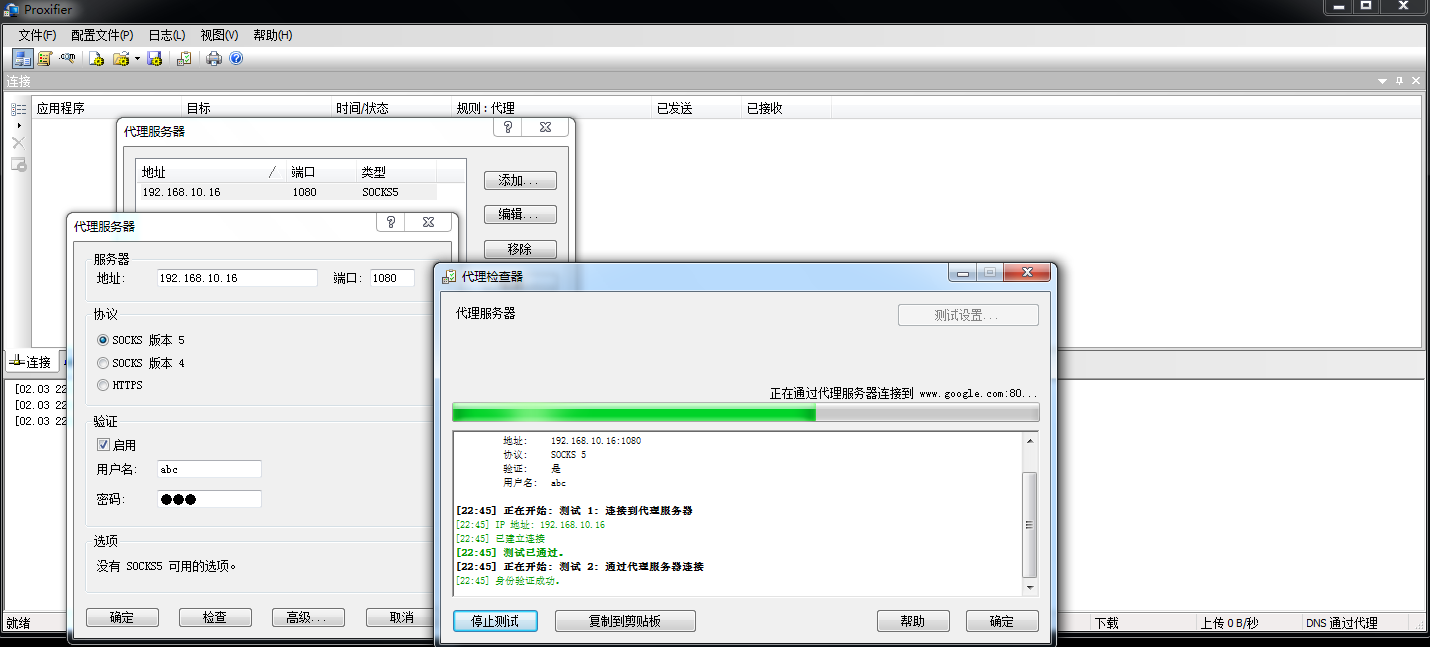

在攻击机配置 Proxifier 的代理

使用 Nmap 扫描目标的 1-1024 端口

1

Nmap -Pn -sT -p 1-1024 -v 172.16.100.10

三、实验结果

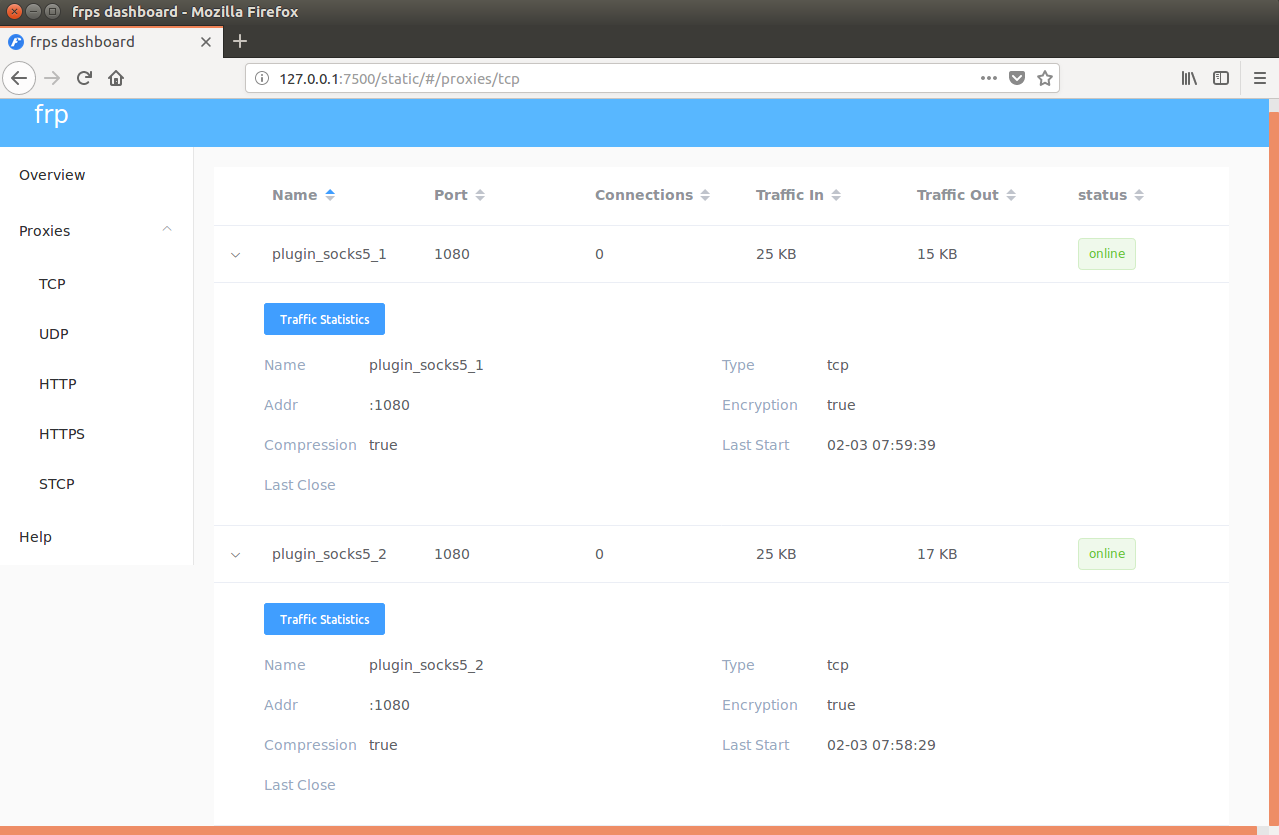

在 VPS 打开仪表盘,可以看出流量被均分到了2个代理

1 | # URL |